Всё по ГОСТу. Защита информации при использовании технологий виртуализации

01.06.2017 был введен в действие ГОСТ Р 56938-2016 «Защита информации. Защита информации при использовании технологий виртуализации. Общие положения». Как-то так вышло, что обзор данного ГОСТ во множестве нововведений законодательства затерялся и сейчас хотелось бы восполнить данный пробел.

Данный ГОСТ был разработан Федеральным автономным учреждением «Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФАУ «ГНИИИ ПТЗИ ФСТЭК России») и внесен техническим комитетом по стандартизации «Защита информации» (ТК 362).

XI. Защита среды виртуализации (ЗСВ)

Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации

Управление доступом субъектов доступа к объектам доступа в виртуальной инфраструктуре, в том числе внутри виртуальных машин

Регистрация событий безопасности в виртуальной инфраструктуре

Управление (фильтрация, маршрутизация, контроль соединения, однонаправленная передача) потоками информации между компонентами виртуальной инфраструктуры, а также по периметру виртуальной инфраструктуры

Доверенная загрузка серверов виртуализации, виртуальной машины (контейнера), серверов управления виртуализацией

Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных

Контроль целостности виртуальной инфраструктуры и ее конфигураций

Резервное копирование данных, резервирование технических средств, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры

Реализация и управление антивирусной защитой в виртуальной инфраструктуре

Разбиение виртуальной инфраструктуры на сегменты (сегментирование виртуальной инфраструктуры) для обработки информации отдельным пользователем и (или) группой пользователей

Термины

ГОСТ Р 56938-2016 определяет 2 типа гипервизоров:

- Гипервизор 1 типа – устанавливается непосредственно на аппаратную платформу, к таким гипервизорам по ГОСТ относятся VMware vSphere, Hyper-V, Citrix XenServer и пр.

- Гипервизор 2 типа – устанавливается в хостовую операционную систему. К таким гипервизорам можно отнести VirtualBox, VMWare Workstation и пр.

Так же в блоке терминов отдельно выделяется гипервизор систем хранения данных:

Программа, устанавливаемая непосредственно на аппаратное обеспечение в качестве системного программного обеспечения или в среде хостовой операционной системы в качестве прикладного программного обеспечения, выполняющая функции посредника между логическим и физическим адресными пространствами для обеспечения высокого уровня управления ресурсами хранения данных.

В том же блоке терминов в ГОСТ приведены определения виртуальной машины, какие типы виртуализации бывают, в отношении каких ресурсов бывает виртуализация и т.д.

Ранее возникало множество вопросов о том, что стоит подразумевать под виртуализацией. Теперь появились конкретные определения терминов, и при любых разночтениях можно прибегать к ГОСТ.

Так, согласно ГОСТ,

Виртуальная инфраструктура — это композиция иерархически взаимосвязанных групп виртуальных устройств обработки, хранения и/или передачи данных, а также группы необходимых для их работы аппаратных и/или программных средств.

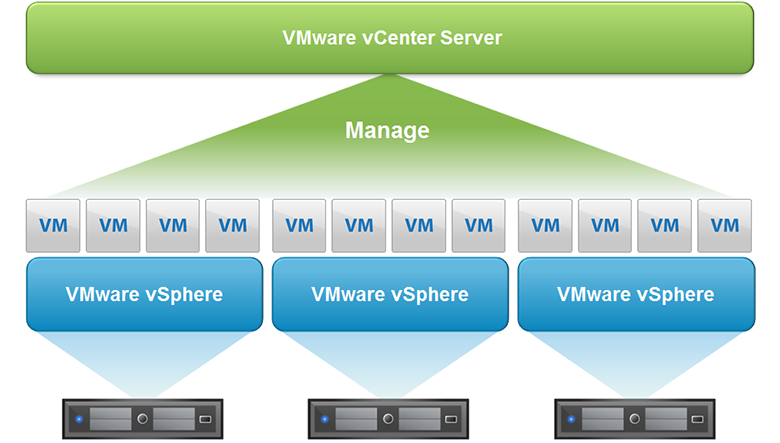

ГОСТ определяет три уровня иерархии в виртуальной инфраструктуре:

- на первом (нижнем) уровне иерархии (уровне оборудования) расположена аппаратная часть периметра виртуальной инфраструктуры — аппаратные средства, используемые для реализации технологий виртуализации, в том числе с реализованной в них аппаратной поддержкой виртуализации;

- на втором уровне иерархии (уровне виртуализации) расположены гипервизоры и порожденные ими объекты (виртуальные машины, виртуальные сервера, виртуальные процессоры, виртуальные диски, виртуальная память, виртуальное активное и пассивное сетевое оборудование, виртуальные средства защиты информации и др.);

- на третьем (верхнем) уровне иерархии (уровне управления) расположено средство централизованного управления гипервизорами в рамках одной виртуальной инфраструктуры — консоль управления виртуальной инфраструктурой.

Три уровня иерархии в виртуальной инфраструктуре на примере стека технологий VMware

Объекты защиты

ГОСТ выделяет следующие основные объекты защиты при использовании технологий виртуализации:

- средства создания и управления виртуальной инфраструктурой (гипервизор I типа, гипервизор II типа, гипервизор системы хранения данных, консоль управления виртуальной инфраструктурой и др.);

- виртуальные вычислительные системы (виртуальные машины, виртуальные сервера и др.);

- виртуальные системы хранения данных;

- виртуальные каналы передачи данных;

- отдельные виртуальные устройства обработки, хранения и передачи данных (виртуальные процессоры, виртуальные диски, виртуальную память, виртуальное активное и пассивное сетевое оборудование и др.);

- виртуальные средства защиты информации (ЗИ) и средства ЗИ, предназначенные для использования в среде виртуализации;

- периметр виртуальной инфраструктуры (задействованные при реализации технологий виртуализации центральные процессоры и их ядра, адресное пространство памяти, сетевые интерфейсы, порты подключения внешних устройств и др.).

Угрозы безопасности

ГОСТ акцентирует внимание на том, что использование технологий виртуализации создает предпосылки для появления угроз безопасности, не характерных для информационных систем, построенных без использования технологий виртуализации. Угрозы, дополнительно могущие возникать при использовании технологий виртуализации, перечислены далее.

ГОСТ выделяет 18 таких угроз:

- угрозы атаки на активное и/или пассивное виртуальное и/или физическое сетевое оборудование из физической и/или виртуальной сети;

- угрозы атаки на виртуальные каналы передачи;

- угрозы атаки на гипервизор из виртуальной машины и/или физической сети;

- угрозы атаки на защищаемые виртуальные устройства из виртуальной и/или физической сети;

- угрозы атаки на защищаемые виртуальные машины из виртуальной и/или физической сети;

- угрозы атаки на защищаемые виртуальные машины из виртуальной и/или физической сети; (здесь в найденных опубликованных экземплярах ГОСТа идёт задублированный пункт, возможно, допустили ошибку при наборе текста)

- угрозы атаки на систему хранения данных из виртуальной и/или физической сети;

- угрозы выхода процесса за пределы виртуальной машины;

- угрозы несанкционированного доступа к данным за пределами зарезервированного адресного пространства, в том числе выделенного под виртуальное аппаратное обеспечение;

- угрозы нарушения изоляции пользовательских данных внутри виртуальной машины;

- угрозы нарушения процедуры аутентификации субъектов виртуального информационного взаимодействия;

- угрозы перехвата управления гипервизором;

- угрозы перехвата управления средой виртуализации;

- угрозы неконтролируемого роста числа виртуальных машин;

- угрозы неконтролируемого роста числа зарезервированных вычислительных ресурсов;

- угрозы нарушения технологии обработки информации путем несанкционированного внесения изменений в образы виртуальных машин;

- угрозы несанкционированного доступа к хранимой в виртуальном пространстве защищаемой информации;

- угрозы ошибок обновления гипервизора.

Здесь стоит заметить, что ГОСТ рассматривает именно угрозы, связанные с безопасностью виртуализации, другие угрозы безопасности не теряют актуальности, и их также необходимо рассматривать при составлении модели угроз, к примеру угрозы, связанные с физическим доступом к инфраструктуре, организационные вопросы доступа к информации, защиты реквизитов доступа и т.д. Как мы видим из списка угроз, среда виртуализации вносит свои дополнительные угрозы, которых нет на более низком аппаратном уровне.

Меры защиты

В ГОСТ представлен только перечень мер защиты. Меры ЗИ разделены на несколько групп в зависимости от объекта защиты. Выделяются следующие группы:

- защита средств создания и управления виртуальной инфраструктурой;

- защита виртуальных вычислительных систем;

- защита виртуальных систем хранения данных;

- защита виртуальных каналов передачи данных;

- защита отдельных виртуальных устройств обработки, хранения и передачи данных;

- защита виртуальных средств защиты информации и средств защиты информации, предназначенных для использования в среде виртуализации.

Сводные данные об угрозах и мерах защиты информации, обрабатываемой с помощью технологий виртуализации сведены в таблицу и приведены в приложении В данного ГОСТа.

Помимо традиционных мер защиты, встречаются и новые, пока неясно чем реализуемые. Например, шифрование передаваемых файлов-образов виртуальных машин. На сегодняшний день нет средств шифрования, для передаваемых с облака и загружаемых на облако (например, при «переезде»), образов виртуальных машин. Вполне возможно, что данным функционалом обзаведутся существующие средства защиты седы виртуализации, такие как vGate или Dallas Lock.

Так же стоит заметить, что ни в ГОСТ ни в приказах не рассмотрено понятие снимков виртуальных машин (snapshots), и как следствие, не рассмотрены угрозы относящиеся к снимкам. Например, в американском NIST снимок виртуальной машины рассматривается, как отдельный объект защиты.

В заключение

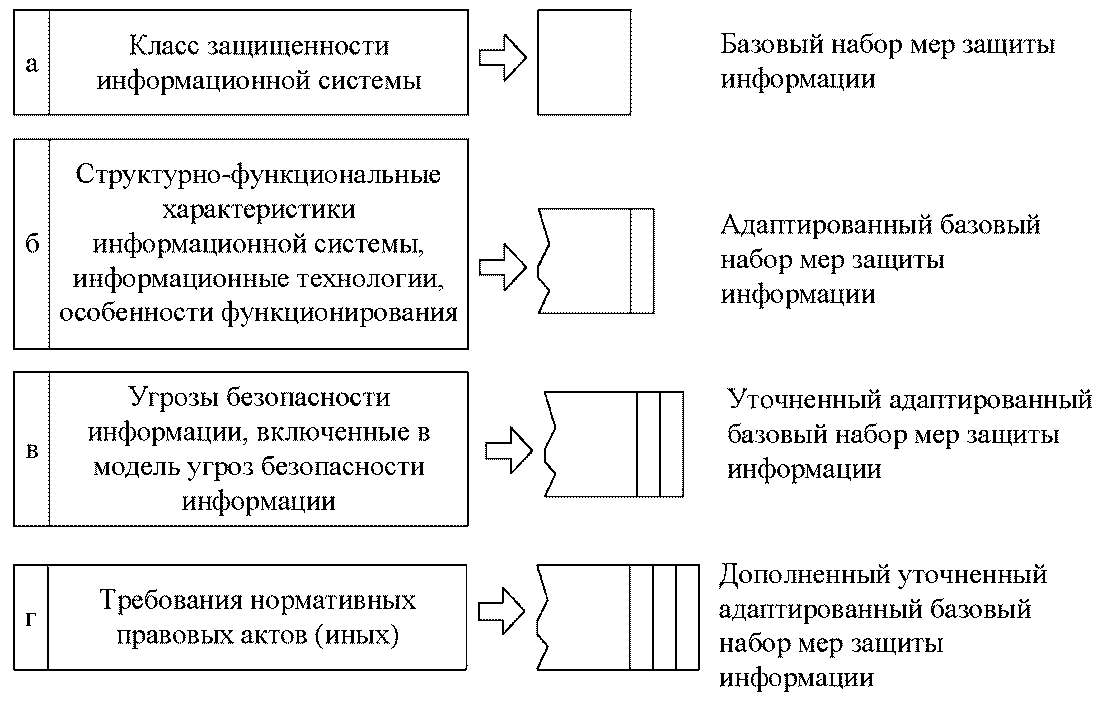

Системы защиты информации, создаваемые во исполнение законодательства, например, согласно 17-му Приказу, рассмотренному в предыдущей статье, требуют рассмотрения всего перечня возможных угроз. Опираясь на данный ГОСТ, мы можем не изобретать велосипед при использовании технологий виртуализации в своих решениях. Как прописано в 17-м Приказе, выбор мер защиты состоит из нескольких этапов:

- определение базового набора мер защиты;

- адаптация базового набора мер защиты;

- уточнение адаптированного базового набора мер защиты;

- дополнение уточненного адаптированного базового набора мер защиты.

Таким образом, при использовании технологий виртуализации, дополнение уточненного адаптированного базового набора мер защиты можно с чистой совестью провести исходя из требований ГОСТа.

При использовании данного ГОСТа, необходимо иметь ввиду, что существует проект, пока не утвержденный, но уже вполне обсуждаемый, «Защита информации. Защита информации при использовании облачных технологий. Общие положения». В проекте сделан упор именно на защиту информации, при взаимодействии с облачными провайдерами. Поэтому необходимо понимать разницу между использованием технологий виртуализации и потреблением и/или предоставлением облачных услуг. Проект ГОСТа довольно интересный, и, наверное, мы рассмотрим его положения в следующих статьях.

Протестировать нашу виртуальную инфраструктуру можно бесплатно, оставив заявку. Cloud4Y предоставляет облако, соответствующее требованиям по обеспечению безопасности информации согласно 17 и 21 Приказам ФСТЭК.

Технологии виртуализации и защищенность информационных систем

Технологии виртуализации и защищенность информационных систем

Технологии виртуализации и защищенность информационных систем

Виталий Зорин

К.т.н., системный аналитик ОАО «ЭЛВИС-ПЛЮС»

Виртуализация в информационных технологиях (ИТ) — процесс представления набора вычислительных ресурсов или сущностей, который дает какие-либо преимущества перед оригинальной конфигурацией.

Виртуализация в информационных технологиях (ИТ) — процесс представления набора вычислительных ресурсов или сущностей, который дает какие-либо преимущества перед оригинальной конфигурацией.

В последние годы технологии виртуализации широко используются в информационных системах (ИС). Аналитическая компания Gartner в своем ежегодном списке топ-10 стратегических технологий 2009 г. поставила на первое место виртуализацию.

При этом встает вопрос: как влияют технологии виртуализации на информационную безопасность (ИБ)? Повышается, понижается или остается на прежнем уровне защищенность ИС? Существование различных видов виртуализации не позволяет дать однозначный ответ.

Виртуализация компьютера

Виртуализация компьютера — наиболее распространенный вид виртуализации. Существуют технологии программной и аппаратной виртуализации. Программная виртуализация несет в себе ряд особенностей, создающих серьезные проблемы ИБ:

- гипервизор и хостовая ОС представляют единую точку отказа;

- реализация гипервизора в виде программного модуля более уязвима к атакам, чем аппаратно-программная реализация;

- известные решения по программной виртуализации не обеспечены защитой на аппаратном уровне по технологии TPM.

Более современная технология аппаратной виртуализации решает ряд указанных проблем ИБ. Для повышения защищенности компания Intel внедрила в одном из своих чипсетов технологию безопасности LaGrande/TXT, использующую спецификацию TPM 1.2. Данная технология позволяет контролировать целостность программно-аппаратной среды компьютера. Аналогичные механизмы безопасности обеспечивает технология AMD-V, в которой реализован специальный защищенный режим запуска монитора виртуальных машин.

Виртуализация сетей

Виртуализация сетей представляет собой преобразование элементарных сетевых ресурсов типа фрейма, пакета, сессии и управление ими. При этом могут использоваться канальный, сетевой, транспортный и сессионный уровни модели OSI. Виртуализация сетей возможна по технологии виртуальной частной сети (ВЧС) и по технологии виртуальной локальной вычислительной сети (ВЛВС). ВЧС имеет глобальный характер применения, так как работает на сетевом уровне, в ВЛВС — только локальный. Основными целями виртуализации сетей являются: разделение и управление потоками информации, сетевая изоляция, сегментирование сети, а также защита информации при ее передаче по сети.

Виртуализация приложений

При виртуализации приложения формируется несколько независимо работающих приложений (с контекстами) или его пользовательские представления (терминальные сессии, профили пользователей). Виртуализация приложений ставит своей целью: отделить приложения от операционной системы, сделать их мобильными и предоставить возможность для выполнения приложений в различных средах. Виртуализация представления — подход, при котором приложение выполняется на удаленном сервере, а его пользовательский интерфейс отображается локально. Виртуализация представления широко используется в современных приложениях для управления клиентскими приложениями и защиты конфиденциальных данных.

Применение виртуализации в задачах ИБ

Виртуализация сетей на базе общепринятых (IPSec, SSL) и частных протоколов — сложившееся, самостоятельное направление сетевой безопасности.

Виртуализация сетей на базе общепринятых (IPSec, SSL) и частных протоколов — сложившееся, самостоятельное направление сетевой безопасности.

Виртуализация представлений посредством терминальной сессии — хороший метод изоляции сервера приложения и рабочей станции пользователя. Изоляция пользователя и сервера важна при их локализации в двух зонах, противоположных по условиям ИБ. При терминальной сессии на сервер передаются только коды нажатых клавиш рабочей станции, а с сервера — растры пользовательского интерфейса. Важно, что между сервером и рабочей станцией нет обмена программным кодом, что исключает риск передачи вредоносных программ.

Изоляцию данных и процессов между виртуальными машинами обеспечивают новые продукты компаний IBM, Intel, Microsoft, AMD, Citrix(Zen), VMware. Гарантированная изоляция позволяет их применение для разделения операционных сред по уровню конфиденциальности информации, обрабатываемой в системе.

Технология аппаратной виртуализации, использующая модуль TPM и спецификации TCG для реализации доверенной среды, позволяет создавать безопасные разделы с проверкой идентичности и целостности виртуальной машины и всех задействованных в ней программно-аппаратных компонент. Пока только компании Parallels и Microsоft поставляют на рынок продукты виртуализации, применяющие данные технологии защиты. Компания Parallels работает над использованием Intel VT-х и TXT для создания монитора виртуальных машин с гарантированной защитой от вирусов. Компания Microsoft использует технологию аппаратной защиты в рамках Windows Server 2008 и Hyper-V Server.

Компании Microsoft и Сitrix применяют технологию аппаратной виртуализации Intel для контроля среды пользователя, загрузки образов ОС и приложений с корпоративного сервера. Все необходимые приложения и ОС находятся на одном сервере — их легко контролировать и защищать. При этом реализуется контроль пользовательского доступа к приложениям посредством регулируемого перечня приложений для конкретной учетной записи.

Одним из главных направлений применения технологии виртуализации в задачах ИБ является обеспечение доступности информации и непрерывности бизнеса (BCP, DRP). Данные задачи решаются посредством виртуализации серверов и систем хранения данных. Виртуализация экономит значительные инвестиции по сравнению с физическим дублированием и резервированием оборудования.

Проблемы ИБ при внедрении виртуализации

Несмотря на новые возможности в сфере ИБ, применение технологии виртуализации несет в себе новые угрозы ИБ. Определим риски ИБ, связанные с наиболее широко использующейся в ИТ технологией виртуализации компьютеров (серверов и рабочих станций).

Не вызывает сомнений тезис о меньшей защищенности виртуального аналога по сравнению с физическим компьютером. Достаточно сравнить надежность изоляции виртуальных машин с вариантом физически изолированных компьютеров. Даже в новых технологиях аппаратной виртуализации часть механизма виртуализации реализуется программным обеспечением гиперви-зора. Несмотря на оптимизацию объема кода гипервизора и пристальное внимание разработчиков к устранению возможных уязвимостей, существует ненулевая вероятность наличия скрытых или функциональных уязвимостей гипервизора и возможности проведения против него атаки.

Снижает защищенность и простота переносимости виртуальных систем на другие физические платформы, использование виртуальных машин в архитектуре «облачных вычислений».

Системы с виртуализацией компьютеров обладают одной точкой отказа — ОС и ПО виртуализации хост-компьютера. Такой недостаток не позволяет использовать программную виртуализацию в задачах обеспечения непрерывности бизнеса, там, где требуется высокая готовность и доступность информации.

Простота развертывания виртуальных систем рождает соблазн их бесконтрольного использования в пределах инфраструктуры организации. Однако довольно часто развертываемые виртуальные системы не соответствуют требованиям корпоративной политики ИБ.

Важной особенностью применения технологии виртуализации считается разработка жизненного цикла защищаемой информации при миграции виртуальных хостов и балансировки нагрузки. В последних технологических решениях миграция виртуальных машин и данных остается одной из базовых функций. Нерегулируемая миграция данных ограниченного доступа недопустима, так как способна привести к нарушениям ее конфиденциальности, целостности и доступности, а в целом — к росту рисков ИБ.

Подводя итоги

Многогранность понятия виртуализации в ИТ требует конкретного рассмотрения вопроса влияния технологий виртуализации на ИБ.

В общем случае можно сформулировать вывод: сама по себе виртуализация ИТ-оборудования (процессорных систем, компьютеров, систем хранения данных и т.п.), а также программных приложений и ресурсов не является механизмом ИБ.

Виртуализация сетевого ресурса (IP-пакет), протокола (IPSec, SSL), включающая криптографические методы защиты, считается механизмом обеспечения безопасности, который позволяет создавать новые технологии сетевой защиты (ВЧС).

За исключением виртуализации представлений, технология виртуализации приложений не приводит к повышению уровня ИБ, так как виртуализированные приложения не имеют гарантированной взаимной изоляции по миграции программного кода. Виртуализация представлений — например, режим терминального доступа — обеспечивает границу между клиентом и сервером, защищающую от проникновения вредоносного программного кода.

Другим аспектом ИБ является гарантированная изоляция процессов и данных виртуальных машин друг от друга. Компания Microsoft заявила о такой гарантии для гипервизора виртуализации Hyper-V, применяемой в ОС Windows Server 2008. Аналогичную гарантию дают компании IBM, Citrix и VMware. Изоляция процессов и данных виртуальных машин позволяет на одном физическом устройстве (сервере, рабочей станции) обрабатывать общедоступную и конфиденциальную информацию. Тем не менее гарантия изоляции виртуальных машин по данным не может быть стопроцентной, так как связана с потенциальными уязвимостями гипервизора.

По сравнению с физически изолированными хостами (отсутствие виртуализации) уровень рисков ИБ выше при использовании технологий аппаратной виртуализации и существенно выше — при реализации технологий программной виртуализации. Для снижения рисков ИБ в рамках применения аппаратной виртуализации должна работать технология аппаратной защиты на основе модуля TPM и спецификации TCG.

Использование технологий виртуализации в ИС требует разработки регламента по защите информации, вовлеченной в процессы миграции виртуальных машин.

Рекомендуется применение технологии виртуализации для обеспечения непрерывности бизнеса (BCP, DRP) за счет резервирования оборудования и программного обеспечения их виртуальными аналогами. Для решения подобных задач в наибольшей степени подходит технология аппаратной виртуализации.

Источник http://habr.com/ru/company/cloud4y/blog/352178/

Источник Источник http://information-security.ru/articles2/Oborandteh/tehnologii-virtualizacii-i-zaschischennostj-informacionnyh-sistem