Безопасность виртуальной инфраструктуры

Виртуализация принесла в мир настольных компьютеров и серверных систем множество новых и перспективных возможностей, которые были с энтузиазмом восприняты большинством пользователей. Технологии виртуализации представляют собой целую концепцию, существенно изменяющую подход к ИТ-инфраструктуре и позволяющую увеличить ее эффективность и гибкость за счет одновременного запуска нескольких виртуальных систем на одной физической. На данный момент виртуализация применяется на самых различных уровнях абстракции программных и аппаратных систем, начиная от виртуализации приложений и заканчивая виртуализацией систем хранения данных (СХД).

Многие компании, в том числе и российские, уже сейчас внедряют технологии виртуализации серверов и настольных систем, сталкиваясь при этом с немалым количеством проблем. В то время как технически в виртуализации нет ничего сложного, и в перспективе затраты на ее внедрение полностью окупают себя в течение небольшого времени (один-два года), убедить руководителей компаний начать полномасштабный виртуализационный проект очень трудно. Хотя использование виртуальных машин сейчас очень «модно», организации видят в них большой источник проблем, который вызывает недоверие. Основными моментами, которые беспокоят компании при внедрении виртуализации, являются:

- Сложность оценки эффективности и возвращения инвестиций

Внедрение технологий виртуализации на различных уровнях в организации представляет собой весьма сложный и трудоемкий процесс, который требует очень грамотного планирования и квалифицированного персонала. Оценить, как именно в денежном эквиваленте виртуализация принесет эффект, всегда очень сложно. Необходимо провести полную инвентаризацию и анализ существующего парка программного и аппаратного обеспечения, учесть специфику платформ виртуализации, их требования и ограничения, спланировать стратегии резервного копирования и восстановления после сбоев, наладить управление виртуальными системами и подготовить специалистов. Рынок виртуальных систем сейчас предлагает множество продуктов, которые позволяют решить все эти проблемы, однако схема их внедрения и обслуживания всегда индивидуальна для каждой организации и требует немалых затрат. - Надежность виртуальных систем

Несколько виртуальных машин, размещенных на одной физической платформе, существенно повышают риск выхода из строя критически важных систем по причине отказов оборудования, нестабильной работы платформы виртуализации и неправильного распределения нагрузки. Решения по обеспечению высокой доступности в платформах виртуализации являются непростыми в настройке и использовании и стоят немалых денег. - Безопасность виртуальных систем

Виртуализация представляет собой еще один уровень абстракции компьютерных систем, который, безусловно, является потенциальным источником угроз. Ведь платформа виртуализации является еще одним звеном в цепочке объектов, нуждающихся в защите от несанкционированного доступа. При этом получение контроля над хостовой системой сервера виртуализации означает получение доступа ко всем виртуальным системам, запущенным в ней. Этот факт заставляет уделять повышенное внимание защите серверов виртуализации. К тому же, платформа виртуализации сама представляет собой объект для внутренних и внешних атак, и ее уязвимости могут повлечь непоправимые последствия для функционирования ИТ-инфраструктуры компании. Множество уязвимостей, находимых в последнее время в платформах виртуализации, заставили заговорить всерьез о безопасности виртуальных систем как об одном из самых значимых факторов при принятии решения о внедрении виртуализации.

Помимо этих моментов, существуют еще несколько причин, заставляющих многие компании и домашних пользователей с осторожностью использовать платформы виртуализации, такие как лицензионные ограничения, совместимость ПО и оборудования и прочие. На данный же момент, безопасность виртуальных машин является ключевой проблемой в их использовании и находится в центре внимания ИТ-сообщества. К примеру, за 9 месяцев 2007 года в программном обеспечении VMware было найдено 22 уязвимости, что почти в полтора раза больше, чем за предыдущие два года в сумме. Платформа виртуализации состоит из множества компонентов (DHCP-сервер, NAT Device и прочие), каждый из которых становится потенциальной целью хакеров.

Подходы к безопасности виртуальных систем

После того, как технологии виртуализации доказали свою эффективность на множестве примеров, многие аналитики разделились во мнениях по поводу того, как следует защищать виртуальные системы от внешних и внутренних атак. Некоторые аналитики и специалисты по безопасности говорят о том, что виртуальные системы в контексте безопасности ничем не отличаются от физических систем. Им так же требуется антивирусное ПО, сетевые экраны, спам-фильтры и другие классические системы безопасности. Другие же, напротив, утверждают, что специфика технологий виртуализации требует совершенно иного подхода к виртуальным системам, нежели к физическим, поскольку первые обладают значительно большей гибкостью, простотой развертывания, что требует большего контроля за соблюдением политик безопасности. Зачастую виртуальные машины развертываются из единого сконфигурированного шаблона в несколько экземпляров систем в ИТ-инфраструктуре предприятия. Нахождение уязвимости в такой конфигурации приведет к тому, что все подобные виртуальные системы окажутся скомпрометированными. Это означает, что необходимо централизованно следить за обновлениями программного обеспечения и применять специализированное ПО для защиты виртуальных систем в рамках несколько иной стратегии, нежели в реальной инфраструктуре. В отношении построения периметра безопасности для защиты от внутренних угроз виртуальная инфраструктура также требует выбора особой стратегии защиты, поскольку виртуальные машины, во-первых, могут быть значительно легче украдены, а во-вторых, разграничение доступа между пользователями виртуальных систем сервера виртуализации реализуются средствами самой платформы, что не всегда соответствует требованиям безопасности. Это особенно важно в таких критических вариантах использования серверов, как, например, системы хостинга, где злоумышленник может получить доступ из своего аккаунта к конфиденциальным данным других пользователей.

Угрозы технологий виртуализации

Ниже будут приведены примеры новых видов угроз, которые несут собой технологии виртуализации. Нужно учитывать, что в цепочке объектов, нуждающихся в защите, появляется также платформа виртуализации, необходимо убедиться в ее соответствии современным стандартам безопасности, а также своевременно устанавливать на нее все необходимые обновления. Вендоры платформ крайне заинтересованы в повышении уровня безопасности своих продуктов и их сертификации, например, платформа VMware ESX Server на данный момент сертифицирована по уровню безопасности CCL2 (Common Criteria Level 2) и ведется работа по сертификации виртуальной инфраструктуры VI3 на соответствие уровню CCL4, а продукты компании XenSource уже соответствуют уровню CCL5.

В условиях большого количества серверов виртуализации, необходимы средства централизованного управления обновлениями для поддержания уровня безопасности во всей инфраструктуре предприятия. Поскольку несколько виртуальных серверов размещены на одном оборудовании, то нельзя, к примеру, разделить приватные и публичные данные между ними физически, в отличие от реальных компьютеров, между которыми можно, условно говоря, разорвать сетевой кабель. Кроме того, технологии виртуализации сами по себе являются средством для создания новых видов угроз, как, например, руткиты Blue Pill и SubVirt.

Руткиты Blue Pill и SubVirt

Blue Pill (имя которого, кстати, взято из фильма «Матрица») представляет собой средство получения контроля над компьютером (руткит), которое основывается на технологиях виртуализации и нацелено на операционную систему Windows Vista. На данный момент Blue Pill использует технологию виртуализации AMD-V (бывшая Pacifica), которая присутствует во всех последних процессорах компании AMD, но не существует препятствий к его портированию на платформы Intel с технологией Intel VT (бывшая Vanderpool). Blue Pill был разработан Джоанной Рутковской (Joanna Rutkowska) и впервые продемонстрирован на Black Hat Briefings 3 августа 2006 года.

Механизм работы руткита выглядит следующим образом:

- вредоносный код проникает в целевую систему

- затем происходит незаметная виртуализация хостовой системы, которая превращается в гостевую на данном компьютере, а Blue Pill действует как гипервизор, при этом не требуется перезагрузка операционной системы

- все необходимые руткиту интерфейсы для взаимодействия с внешней средой «прячутся» за пределами этой системы, а ПО для обнаружения вторжений не может найти руткит, поскольку он расположен вне операционной системы

В начале 2007 года вокруг Blue Pill разгорелись ожесточенные споры, в которых одна группа исследователей доказывала, что его обнаружение возможно, а другая говорила о том, что эти техники не всегда точны и требуют специфического подхода вплоть до 50-процентной нагрузки на процессор. На данный момент разработчики Blue Pill говорят о том, что возможно лишь обнаружение используемых на компьютере технологий виртуализации, но не самого руткита. В свете того, что в ближайшее время значительно увеличится количество пользователей, применяющих виртуализацию, обнаружение руткита становится весьма проблематичным. В 2007 году Джоанна Рутковская и Александр Терешкин опубликовали исходный код Blue Pill, и теперь любой желающий может попробовать свои силы в написании вредоносной системы.

Компания Microsoft совместно с Мичиганским университетом (University of Michigan) в прошлом году также разработала руткит SubVirt, поражающий операционные системы Windows и Linux тем же способом, что и Blue Pill. В отличие от Blue Pill, этот руткит может быть более просто обнаружен, поскольку не может быть установлен «на лету» и вносит некоторые изменения в структуру диска, что делает возможным обнаружение руткита при проверке диска на другом компьютере. Также SubVirt эмулирует аппаратные компоненты, отличающиеся от реального «железа», что позволяет просто обнаружить виртуализацию.

Аппаратная виртуализация значительно упрощает написание программного обеспечения с использованием технологий виртуализации, что значительно увеличит в ближайшее время объем подобного вредоносного ПО. Тем не менее, о реальной опасности говорить еще рано, поскольку трудозатраты на его написание все еще достаточно велики. Компания Microsoft, разработавшая SubVirt, неоднократно заявляла, что затраты на его реализацию сравнимы с затратами на создание операционной системы. Тем не менее, эту опасность стоит иметь в виду, а производители антивирусного ПО в ближайшее время должны включить в свои системы возможности обнаружения руткитов, использующих виртуализацию.

Внутренние и внешние угрозы в виртуальной инфраструктуре

Несмотря на то, что в целом виртуальная машина в отношении ее поведения в пределах ИТ-инфраструктуры компании мало чем отличается от физического сервера, существуют несколько специфических особенностей платформ виртуализации, которые могут привести как к угрозе несанкционированного доступа извне, так и к инсайдерским (внутренним) атакам. Простая переносимость виртуальных систем на другие физические платформы и популярность использования виртуальных машин по модели SaaS (Software as a Service) приводят к тому, что критически важные системы со всеми конфиденциальными данными могут быть украдены путем копирования виртуальной машины на обычную флэш-карту за несколько минут. Далее эта виртуальная машина может использоваться злоумышленником на любом компьютере.

Помимо этого, виртуальная машина может использоваться для незаконного распространения информации, упакованной в готовую к использованию «коробку». Достаточно лишь запустить виртуальную машину и получить доступ к нелегальной информации или сервису. Многие, наверное, помнят виртуальную машину VMware под названием Melinda Gates c нелегальным KMS (Key Management Server) для Windows Vista, позволявшую производить незаконную активацию некоторых изданий Vista. Также компании Microsoft пришлось запретить виртуализацию изданий Vista Home и Home Premium по причине возможности нелегального распространения мультимедиа-контента в виртуальной машине.

Простота развертывания виртуальных систем рождает соблазн их бесконтрольного использования в пределах инфраструктуры организации. Однако довольно часто, развертываемые машины не соответствуют требованиям и политикам безопасности, установленным в компании. Такие системы, после их взлома злоумышленниками, могут использоваться в качестве исходных точек для проникновения в критически важные зоны.

Опасность бесконтрольного развертывания виртуальных систем заключается еще и в том, что нередки случаи нарушения лицензионного соглашения на операционные системы или программное обеспечение при создании их копий в виртуальных машинах, что может явиться источником проблем для организации.

Кроме того, особенности реализации внутреннего и внешнего сетевого взаимодействия платформами виртуализации часто приводят к тому, что создается угроза для большого количества систем при получении контроля над одной из виртуальных машин. Например, на платформах VMware ESX Server и VMware Server есть возможность создать виртуальный коммутатор (Virtual Switch), к которому присоединяются виртуальные сетевые адаптеры хостовой и гостевых систем. Однако в VMware Server эти коммутаторы работают как «хабы», что создает угрозу перехвата трафика с одной из взломанных машин, подключенных к коммутатору, сетевой адаптер которой работает в promiscuous mode (режим, когда сетевая карта принимает все входящие пакеты, а не только адресованные ей).

Этот факт легко проверить, запустив программу Microsoft Network Monitor на одной из виртуальных машин, подключенных к виртуальному коммутатору. Системный администратор может даже не подозревать, что существует подобная угроза. В общем смысле это означает, что одна скомпрометированная система может подвергнуть опасности всю ИТ-инфраструктуру, если она не защищена должным образом.

На платформе ESX Server по умолчанию виртуальный коммутатор работает как физический, у которого, к тому же, есть возможность настраивать режим promiscuous mode для групп портов, что очень полезно при использовании IDS (Intrusion Detection System) системы для защиты виртуальных машин в пределах сервера виртуализации. Эта IDS может быть также виртуальной машиной и распространяться как шаблон виртуальной машины, Virtual Appliance.

Внедренные платформы виртуализации и потенциальная опасность

За последние пару месяцев сразу две компании, VMware и XenSource, объявили о скором выпуске платформ виртуализации, которые будут поставляться вместе с физическими серверами и записываться во флэш-память или жесткий диск сервера (VMware ESX 3i и XenExpress OEM). Уже в следующем году компания Microsoft начнет поставки Windows Server 2008 со встроенным в нее гипервизором Viridian для поддержки виртуализации. Все это означает, что в скором времени технологии виртуализации будут занимать довольно большую нишу в сфере серверных систем и внимание хакеров к ним значительно повысится. Тем не менее, многие пользователи на этот момент не будут знать о том, как правильно защищать виртуальные системы. Это может породить большие финансовые потери для компаний, для которых необходим высокий уровень безопасности.

Например, в платформе VMware ESX 3i используется старая версия Open Source утилиты BusyBox, сочетающей в себе несколько программ для Unix-подобных ОС, которая была разработана Денисом Власенко для внедренных систем. Использование старой версии утилиты обусловлено лицензионными соображениями. Многие аналитики говорят о том, что VMware фактически доверяет безопасность платформы одному человеку.

Кроме того, внедренные гипервизоры, которые по своей природе в ближайшем будущем, безусловно, приобретут большую популярность, более чувствительны к своевременным обновлениям, поскольку проникновение через его уязвимость означает получение контроля над всем парком серверов, использующих данную платформу, вне зависимости от того, какие гостевые системы на них запущены. Это приведет к повышенной угрозе от так называемых Zero-Day атак, основанных на только что найденных уязвимостях, от которых пока не выпущено средство защиты.

Способы защиты виртуальной инфраструктуры

При использовании парка виртуальных машин в пределах инфраструктуры компании необходима точно такая же их защита, как и физических серверов. Все традиционные меры и политики безопасности, применимые к ним, требуется использовать и в виртуальной инфраструктуре. Кроме того, поскольку сервер с платформой виртуализации является наилучшей точкой для получения доступа злоумышленников к целевым системам в виртуальных машинах, нужно уделить особенное внимание его защите и обновлениям.

Все виртуальные системы, к которым может быть осуществлен доступ, не должны быть «unmanaged» и должны поддерживаться в соответствии с корпоративными стандартами безопасности. Также необходимо внимательно следить за развертыванием виртуальных машин на серверах компании и не позволять уязвимой системе работать в ее ИТ-среде. Для контроля этого фактора могут использоваться такие системы, как продукты семейства System Center компании Microsoft. Помимо этого, ниже приведен ряд рекомендаций для поддержания виртуальной инфраструктуры в безопасном состоянии:

- Контролируйте защиту данных не только внутри виртуальных машин, но и сами образы виртуальных систем. Часто системные администраторы уделяют большое внимание защите файлов внутри гостевой системы, однако напрочь забывают о защите файлов сервера виртуализации. В свете того, что существуют переносные винчестеры емкостью до 1 ТБ, злоумышленник может записать на него целую виртуальную инфраструктуру с множеством связанных виртуальных машин, с которой он может разбираться уже дома.

- Используйте специализированные решения для защиты серверов виртуализации. К сожалению, на данный момент их не так много, но в ближайшем времени они, несомненно, появятся. В качестве примера можно привести проект sHype компании IBM.

- Для критически важных машин в пределах серверов виртуализации можно использовать системы обнаружения или предотвращения вторжений (Intrusion Detection/Prevention Systems, IDS/IPS). Работа этих систем зачастую завязана на физическое расположение компьютеров, что усложняет работу по защите виртуальной инфраструктуры ввиду легкой переносимости виртуальных машин на другое оборудование.

- Для распространения конфиденциальной информации в виртуальных машинах используйте специализированные защищенные платформы виртуализации, например продукт VMware ACE. Они позволяют шифровать содержимое дисков виртуальных машин, защищая их паролем, и применять к ним различные политики безопасности. Продукт VMware ACE очень удобен для массового развертывания и управления парком защищенных виртуальных клиентских окружений. Схема развертывания пакетов виртуальных машин с помощью VMware ACE представлена ниже:

Заключение

В последнее время безопасность является одним из ключевых факторов при принятии решения об использовании технологий виртуализации. В условиях необходимости защиты конфиденциальной информации виртуальные машины требуют повышенного внимания, хотя они и, напротив, могут использоваться для обеспечения безопасности (например, для изоляции критически важных систем друг от друга). В то же время, виртуализация сама по себе, как еще не опробованная технология, таит в себе множество опасностей. Как было показано, вредоносное ПО, использующее виртуализацию, может в ближайшем будущем являться угрозой не только для организаций, но и для конечных пользователей. Поэтому при использовании виртуализации необходимо грамотно спланировать стратегию защиты виртуальной инфраструктуры.

Простая развертываемость виртуальных систем требует постоянного контроля, поскольку «забытые» и необновляемые системы могут являться точкой проникновения злоумышленников во внутреннюю сеть компании. К тому же, нельзя забывать об инсайдерских угрозах — необходимо правильно разграничивать права доступа персонала к информационным ресурсам, содержащих виртуальные системы. В больших масштабах нужно использовать специализированное ПО для контроля за ИТ-инфраструктурой и средства обнаружения вторжений.

Большое количество уязвимостей, найденных за последнее время в платформах виртуализации, говорит о том, что внимание хакеров к виртуальным системам в дальнейшем будет только расти. Поэтому, безусловно, необходимо тщательно следить за обновлениями платформ, точно так же, как и за обновлениями операционных систем.

Защита в виртуальной среде: чеклист угроз

Защита данных в виртуальной среде — это «дивный новый мир», означающий серьёзное изменение мировоззрения в отношении понимания угроз.

Я работаю с защитой персональных данных, у меня и коллег собралась огромная таблица возможных угроз безопасности, по которой можно проверять, что не так на конкретных объектах.

Ликбез

Стандартные понятия ИТ (сервер, кабель, сетевой коммутатор и так далее) из области физических объектов переходят в виртуальные. В среде виртуализации они начинают представлять собой элементы настройки программного кода виртуальной среды (гипервизора).

Меняется и сама форма угроз. С одной стороны в виртуальной среде исчезают угрозы «реального» мира (например, разрыв кабеля, выход из строя платы конкретного сервера и так далее), но возникают другие (например, некорректная программная настройка логических связей между объектами виртуальной среды, возможность кражи/уничтожения виртуальной среды целиком благодаря тому, что виртуальные машины представляются собой файлы, которые можно скопировать на съемный носитель или удалить).

Кроме того, существует вопрос как «натягивать» требования регулирующих органов (ФСТЭК) на виртуальную среду, поскольку существующие требования описывают требования к защите, предполагающей, что кабели, серверы и сетевое оборудование – это физические объекты.

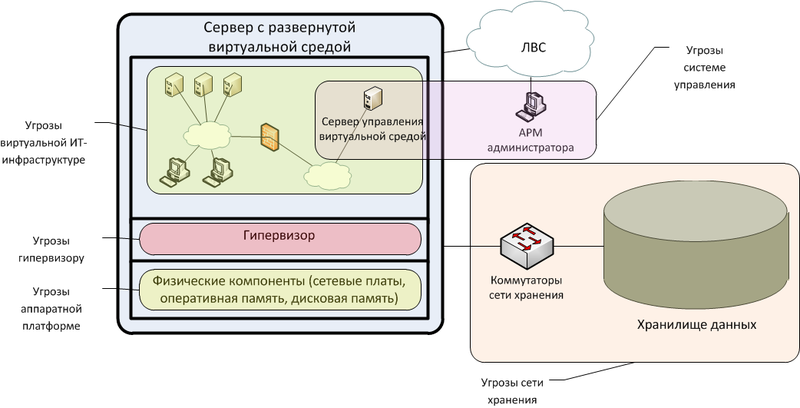

Структурируем угрозы безопасности в виртуальной среде в соответствии с ее архитектурными уровнями:

- Аппаратная платформа, на которой разворачивается виртуальная среда;

- Системное ПО виртуализации (гипервизор), выполняющее функции управления аппаратными ресурсами и ресурсами виртуальных машин;

- Система управления виртуальной средой (серверные и клиентские программные компоненты, позволяющие локально или удаленно управлять настройками гипервизора и виртуальных машин);

- Виртуальные машины, включающие в свой состав системное и прикладное программное обеспечение;

- Сеть хранения данных (включающая коммутационное оборудование и систему хранения) с размещаемыми образами виртуальных машин и данными (сеть хранения данных может быть реализована на основе SAN, NAS, iSCSI).

При анализе угроз важно учитывать специфику обработки персональных данных в виртуальной среде:

- Они обрабатываются в рамках виртуальных машин. В рамках одного сервера может существовать множество виртуальных серверов, на каждом из которых могут обрабатываться персональные данные различных категорий, а сами серверы могут входить в разные информационные системы персональных данных. При этом «образ» сервера может находиться в отдельно стоящем хранилище данных.

- Передаются между виртуальными машинами внутри виртуальной среды. Поскольку виртуальная машина – это файл, хранящийся в хранилище данных, то передача персональных между виртуальными машинами предполагает, что ПДн выходят из одной области хранилища данных, проходят сетевые коммутаторы, попадают на сервер с развернутой виртуальной средой, а затем в обратном порядке возвращается в хранилище, но уже для другой виртуальной машины.

- Передаются между виртуальной средой и внешними средами (как реальной, так и виртуальной). Особенность в том, что из сетевого интерфейса одного физического сервера могут «выходить» данные, относящиеся к различным виртуальным серверам или информационным системам и, соответственно, возникает вопрос интеграции механизмов защиты виртуальной среды и внешних физических компонент.

Рассмотрим угрозы каждого из уровней, вызванные преднамеренными или непреднамеренными действиями потенциальных нарушителей.

Угрозы аппаратной платформе (обычные серверные платформы, blade-корзины)

Нарушение работы аппаратных компонент серверного оборудования с установленными компонентами виртуальной среды

Потенциальный нарушитель:

1) Сотрудник, не имеющий права доступа в помещения с размещенными компонентами виртуальной среды;

2) Посетитель;

3) Администратор.

Что происходит:

1) Нанесение физических повреждений аппаратным компонентам виртуальной среды;

2) Несанкционированное извлечение или замена компонент оборудования;

3) Несанкционированное нарушение работы аппаратных компонент или смежных обеспечивающих систем (отключение питания, систем кондиционирования и пр.);

4) Отказы и сбои в работе смежных обеспечивающих систем (электропитание, кондиционирование и пр.).

Последствия:

1) Нарушение доступности ПДн. Остановка виртуальных машин, запущенных на аппаратной платформе, а также нарушение работы зависящих от их работоспособности смежных ИТ-систем;

2) Нарушение целостности ПДн;

3) Уничтожение ПДн, размещенных на поврежденных носителях данных.

Технические меры:

1) Использование систем контроля доступа в помещения с размещенными аппаратными компонентами виртуальной среды;

2) Использование средств защиты от НСД к серверным стойкам (закрытие и опечатывание шкафов с серверным оборудованием);

3) Резервирование компонент обеспечивающих систем.

Организационные меры:

1) Регламентирование процедур доступа в помещения с размещенными аппаратными компонентами виртуальной среды;

2) Регламентирование процедур доступа к аппаратным компонентам;

3) Регламентирование процедур штатного обслуживания аппаратных компонент;

3) Регламентирование процедур восстановления аппаратных компонент после отказов и сбоев;

4) Регламентирование процедур по тщательному подбору персонала на должность администратора.

Несанкционированное извлечение из серверного оборудования и кража носителей информации

Потенциальный нарушитель:

1) Сотрудник, не имеющий права доступа в помещения с размещенными аппаратными компонентами виртуальной среды;

2) Посетитель;

3) Администратор.

Что происходит:

Несанкционированное извлечение носителей и вынос их за пределы организации.

Последствия:

Утрата и/или утечка ПДн (в случае их нахождения на украденном носителе).

Технические меры:

1) Использование систем контроля доступа в помещение с размещенными аппаратными компонентами виртуальной среды;

2) Использование средств защиты от НСД к серверным стойкам (закрытие и опечатывание шкафов с серверным оборудованием);

3) Использование систем резервного копирования и восстановления данных на носителях данных.

Организационные меры:

1) Регламентирование процедур доступа в помещения с размещенными аппаратными компонентами виртуальной среды;

2) Регламентирование процедур доступа к аппаратным компонентам;

3) Регламентирование процедур штатного обслуживания аппаратных компонент;

4) Регламентирование процедур восстановления аппаратных компонент после отказов и сбоев;

5) Регламентирование процедур по резервному копированию и восстановлению данных;

6) Регламентирование процедур по тщательному подбору персонала на должность администратора.

Нарушение сетевой коммутации

Потенциальный нарушитель:

1) Сотрудник, не имеющий права доступа в помещения с размещенным сетевым оборудованием;

2) Посетитель;

3) Администратор.

Что происходит:

Подключение сетевых интерфейсов аппаратной платформы к недоверенным сетевым сегментам и изменение их сетевых настроек.

Последствия:

1) Возможность проведения сетевых атак из недоверенных сетевых сегментов на виртуальные машины, развернутые на аппаратной платформе;

2) Нарушение работы ИСПДн, развернутых в виртуальной среде.

Технические меры:

Безопасная настройка сетевого оборудования (привязка портов коммутаторов к MAC-адресам сетевых плат).

Организационные меры:

1) Регламентирование процедур доступа в помещения с размещенным сетевым оборудованием;

2) Регламентирование процедур по тщательному подбору персонала на должность администраторов.

Угрозы системному ПО виртуализации (гипервизору)

Некорректная настройка параметров гипервизора и виртуальных машин, влияющих на безопасность

Потенциальный нарушитель:

Администратор виртуальной среды.

Что происходит:

Несанкционированный доступ (удаленный доступ из реальной среды или доступ в рамках виртуальной среды) к ресурсам виртуальных машин вследствие некорректных настроек гипервизора.

Последствия:

Примеры возможных угроз и соответствующих им настроек безопасности для VMware vSphere 4.1 описаны в «Security Hardening Guide» communities.vmware.com/docs/DOC-15413

Технические меры:

1) Использование средств анализа защищенности и анализа соответствия настроек виртуальной среды «лучшим практикам» и политикам безопасности организации;

2) Использование средств контроля целостности настроек гипервизора;

3) Использование специализированных систем защиты от НСД в виртуальной среде для разграничения прав доступа администраторов виртуальной среды (ИТ и ИБ), регистрации действий администраторов виртуальной среды.

Организационные меры:

1) Регламентирование работ по анализу защищенности и анализу соответствия настроек гипервизора политикам безопасности;

2) Разделение и регламентирование прав администраторов виртуальной среды и администраторов ИБ при эксплуатации виртуальной среды;

3) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде.

Некорректная настройка параметров гипервизора и виртуальных машин, влияющих на безопасность

Потенциальный нарушитель:

Администратор виртуальной среды.

Что происходит:

Несанкционированный доступ (удаленный доступ из реальной среды или доступ в рамках виртуальной среды) к ресурсам виртуальных машин вследствие некорректных настроек гипервизора.

Последствия:

Примеры возможных угроз и соответствующих им настроек безопасности для VMware vSphere 4.1 описаны в «Security Hardening Guide» communities.vmware.com/docs/DOC-15413

Технические меры:

1) Использование средств анализа защищенности и анализа соответствия настроек виртуальной среды «лучшим практикам» и политикам безопасности организации;

2) Использование средств контроля целостности настроек гипервизора;

3) Использование специализированных систем защиты от НСД в виртуальной среде для разграничения прав доступа администраторов виртуальной среды (ИТ и ИБ), регистрации действий администраторов виртуальной среды.

Организационные меры:

1) Регламентирование работ по анализу защищенности и анализу соответствия настроек гипервизора политикам безопасности;

2) Разделение и регламентирование прав администраторов виртуальной среды и администраторов ИБ при эксплуатации виртуальной среды;

3) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде.

Ошибки в работе ПО гипервизора

Потенциальный нарушитель:

1) Администратор виртуальной среды;

2) Сотрудник, имеющий легитимный доступ к определенной/ым виртуальной/ым машине/ам

Что происходит:

Несанкционированный доступ (в рамках виртуальной среды) к ресурсам виртуальных машин вследствие программных закладок (или ошибок) в ПО гипервизора.

Последствия:

Уничтожение/кража/искажение ПДн, обрабатываемых в рамках виртуальной машины, к которой произошло несанкционированное подключение.

Технические меры:

Подтверждение корректности работы ПО гипервизора и отсутствия в нем недекларированных возможностей в рамках его сертификации во ФСТЭК России.

Организационные меры:

Регламентирование процедур сопровождения ПО гипервизора в соответствии с техническими условиями, в рамках которых было сертифицировано ПО гипервизора.

Подмена исполняемых модулей ПО гипервизора

Потенциальный нарушитель:

Администратор виртуальной среды.

Что происходит:

Несанкционированный доступ (удаленный доступ из реальной среды или доступ в рамках виртуальной среды) к ресурсам виртуальных машин вследствие искажения работы ПО гипервизора.

Последствия:

1) Несанкционированный доступ к хранимым, обрабатываемым и передаваемым между виртуальными машинами ПДн;

2) Нарушение доступности ИСПДн, развернутых в виртуальной среде.

Технические меры:

1) Использование средств контроля целостности ПО и настроек гипервизора (в процессе загрузки и в ходе работы).

2) Регистрации действий администраторов виртуальной среды.

Организационные меры:

1) Регламентирование процедур контроля целостности ПО гипервизора;

2) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде.

Несанкционированный удаленный доступ к ресурсам гипервизора вследствие сетевых атак типа «переполнение буфера» на открытые сетевые порты сервера с гипервизором в случае возникновения в его ПО уязвимостей

Потенциальный нарушитель:

1) Сотрудник, имеющий сетевой доступ к сетевому сегменту, к которому подключен сервер с установленным гипервизором;

2) Нарушитель, действующий из-за пределов сети организации, удаленно проникший в сетевой сегмент, к которому подключен сервер с установленным гипервизором.

Что происходит:

Выполнение атак типа «переполнение буфера».

Последствия:

Получение контроля над сервером с установленным гипервизором с полномочиями взломанной службы.

Технические меры:

1) Своевременная установка обновлений безопасности ПО гипервизора;

2) Разделение продуктивной сети от сети управления и служебной сети.

3) Использование межсетевых экранов и систем предотвращения вторжений для фильтрации сетевого трафика и блокирования сетевых атак.

Организационные меры:

1) Регламентирование процедуры обновленияПО гипервизора;

2) Регламентирование процедур эксплуатации межсетевых экранов и систем предотвращения вторжений.

Истощение вычислительных ресурсов сервера с гипервизором вследствие атак типа «отказ в обслуживании» в отношении виртуальных машин

Потенциальный нарушитель:

Сотрудник, имеющий доступ к сетевому сегменту, к которому подключен сервер с установленным гипервизором.

Что происходит:

Выполнение атак типа «отказ в обслуживании».

Последствия:

Замедление работы или прекращение работы сервера с гипервизором вследствие истощения вычислительных ресурсов.

Технические меры:

1) Задание параметров гипервизора по ограничению и гарантированию ресурсов для виртуальных машин;

2) Мониторинг загрузки мощностей сервера с гипервизором.

Организационные меры:

1) Регламентирование процедур по созданию, настройке и сопровождению виртуальных машин;

2) Регламентирование процедур мониторинга сервера с гипервизором.

Случайное или умышленное искажение/уничтожение образов виртуальных машин

Потенциальный нарушитель:

Администратор виртуальной среды

Что происходит:

Стирание образов, искажение образов штатными средствами виртуальной среды

Последствия:

1) Нарушение работы виртуальной машины и, как следствие, нарушение доступности обрабатываемых на ней ПДн;

2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины;

Технические меры:

Использование средств резервного копирования и восстановления образов виртуальных машин.

Организационные меры:

Регламентирование процедуры резервного копирования и восстановления образов виртуальных машин.

Угрозы системе управления виртуальной средой

Получение несанкционированного доступа к консоли управления виртуальной инфраструктурой (АРМ администратора виртуальной среды)

Потенциальный нарушитель:

1) Сотрудник, не имеющий права доступа к консоли управления;

2) Посетитель.

Что происходит:

1) Подбор пароля;

2) Получение доступа к активной консоли администратора.

Последствия:

1) Несанкционированное изменение настроек виртуальной среды, приводящее к снижению уровня безопасности виртуальной среды;

2) Кража образов дисков виртуальных машин;

3) Несанкционированное изменение настроек виртуальной среды, приводящее к нарушению функционирования, разрушению виртуальной среды и краже обрабатываемых в ней ПДн.

Технические меры:

1) Специализированные средства защиты от несанкционированного доступа к консоли виртуальной инфраструктуры, устанавливаемые на рабочих станциях администраторов.

2) Средства, реализующие механизмы разграничения доступа к файлам образов дисков виртуальных машин;

3) Использование систем контроля доступа в помещение с размещенным АРМ администратора;

4) Использование систем многофакторной аутентификации при доступе к АРМ администрирования.

Организационные меры:

1) Регламентирование процедур доступа в помещение с размещенным АРМ администратора;

2) Регламентирование действий администраторов при работе с АРМ администрирования;

3) Регламентирование процедур управления учетными записями.

Получение несанкционированного доступа к настройкам виртуальных машин

Потенциальный нарушитель:

Администратор виртуальной среды, имеющий право доступа к консоли администрирования, но не имеющий права настройки определенных виртуальных машин

Что происходит:

Использование штатных средств системы управления виртуальной среды

Последствия:

Несанкционированное изменение настроек виртуальной среды, приводящее к нарушению функционирования, разрушению виртуальной среды и краже обрабатываемых в ней ПДн.

Технические меры:

1) Использование специализированных средств разграничения доступа к ресурсам виртуальной среды;

2) Регистрации действий администраторов виртуальной среды.

Организационные меры:

1) Регламентирование процедур администрирования виртуальной среды и разграничения прав доступа по ее администрированию;

2) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде.

Получение несанкционированного удаленного доступа к интерфейсу системы управления

Потенциальный нарушитель:

1) Сотрудник, не имеющий права удаленного доступа к системе управления;

2) Внешний злоумышленник, получивший доступ к сегменту управления.

Что происходит:

1) Подключение к интерфейсу управления и подбор пароля;

2) Подключение к сегменту управления и перехват текущей сессии (атака «человек посередине»);

3) Проникновение в сегмент управления из смежных сегментов и реализация действий аналогично п.1 и п.2

Последствия:

1) Искажение настроек безопасности виртуальной среды, позволяющих в дальнейшем проводить атаки на виртуальные машины;

2) Искажение настроек безопасности виртуальной среды, позволяющих нарушить функционирование виртуальной среды.

Технические меры:

1) Использование специализированных средств разграничения доступа к ресурсам виртуальной среды;

2) Выделение сети управления виртуальной средой в отдельный сетевой сегмент и его защита средствами межсетевого экранирования и предотвращения вторжений;

3) Использование средств анализа защищенности для контроля защищенности виртуальной среды и соответствия ее настроек внутренним политикам безопасности и «лучшим практикам»;

4) Использование средств контроля целостности настроек и ПО системы управления.

Организационные меры:

1) Регламентирование процедур предоставления доступа к системе управления виртуальной средой;

2) Регламентирование работ по анализу защищенности и контролю целостности;

3) Регламентирование работ по администрированию средств межсетевого экранирования и предотвращения вторжений.

Угрозы ИТ-инфраструктуре, реализованной в рамках виртуальной среды

Развертывание новых плохо защищенных виртуальных машин

Потенциальный нарушитель:

Администратор виртуальной среды.

Что происходит:

Создание виртуальных машин штатными средствами виртуальной платформы.

Последствия:

Возникновение угроз взлома слабо защищенных виртуальных машин с последующей компрометацией остальных.

Технические меры:

Создание новых виртуальных машин на основе готовых защищенных образов.

Организационные меры:

Регламентация процесса создания новых виртуальных машин.

«Смешение» информации различного уровня конфиденциальности в рамках единой аппаратной платформы

Потенциальный нарушитель:

Администратор виртуальной среды

Что происходит:

Размещение виртуальных машин с разным уровнем конфиденциальности в рамках единой аппаратной платформы.

Последствия:

Проведение сетевых атак из области виртуальных машин с низким уровнем конфиденциальности в отношении виртуальных машин с более высоким уровнем конфиденциальности.

Технические меры:

1) Размещение виртуальных машин с разными уровнями конфиденциальности в рамках различных аппаратных платформ (совокупности серверного и сетевого оборудования); 2) Использование сертифицированных средств межсетевого экранирования для разграничения доступа между аппаратными платформами, содержащими виртуальные машины с разным уровнем конфиденциальности.

Организационные меры:

Регламентирование процедур проектирования и размещения виртуальных машин с разным уровнем конфиденциальности в рамках виртуальной среды.

Несанкционированное сетевое подключение к виртуальной машине

Потенциальный нарушитель:

1) Администратор виртуальной ИТ-инфраструктуры;

2) Сотрудник, являющийся пользователем виртуальной среды;

3) Внешний злоумышленник, получивший доступ к сетевому сегменту с размещенными виртуальными машинами.

Что происходит:

1) Подбор пароля при сетевом подключении с использованием штатных средств автоматизированных рабочих мест (АРМ) пользователей;

2) Проведение сетевых атак в отношении виртуальных машин с использованием их уязвимостей;

3) Удаленное проникновение в сетевой сегмент с виртуальными машинами и реализация действий из п.1 и п.2.

Последствия:

1) Нарушение работы виртуальной машины и, соответственно, нарушение целостности обрабатываемых на ней ПДн;

2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины;

3) Утечка ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины.

Технические меры:

1) Использование межсетевых экранов и средств предотвращения вторжений для контроля сетевого трафика между разными сетевыми сегментами;

2) Использование средств многофакторной аутентификации пользователей;

3) Использование средств анализа защищенности виртуальных машин;

4) Регистрации действий администраторов виртуальной среды и пользователей виртуальных машин.

Организационные меры:

1) Регламентирование процедур управления учетными записями и парольной политикой;

2) Регламентирование работ по анализу защищенности виртуальных машин;

3) Регламентирование процедур эксплуатации межсетевых экранов, средств предотвращения вторжений и средств многофакторной аутентификации;

4) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде.

Подмена и/или перехват данных и оперативной памяти виртуальных машин в процессе их миграции средствами виртуальной среды

Потенциальный нарушитель:

Сотрудник, имеющий сетевой доступ к сегменту в котором происходит выполнение процедур миграции.

Что происходит:

Перехват сетевого трафика или вклинивание в сетевую сессию, в рамках которой выполняется миграция виртуальной машины (реализация атаки типа «человек посередине»).

Последствия:

1) Нарушение работоспособности мигрировавшей виртуальной машины;

2) Кража образа виртуальной машины и утечка обрабатываемых на ней данных.

Технические меры:

1) Использование межсетевого экрана для разграничения пользовательской сети, сети средств виртуализации и хранения, а также сети миграции;

2) Использование средств криптографической защиты сетевого трафика для реализации процедуры миграции.

Организационные меры:

Регламентирование процедур эксплуатации межсетевых экранов и средств криптографической защиты сетевого трафика.

Проведение сетевых атак между виртуальными машинами

Потенциальный нарушитель:

1) Администратор виртуальной ИТ-инфраструктуры;

2) Сотрудник, являющийся пользователем виртуальной среды;

3) Внешний злоумышленник, получивший доступ к сетевому сегменту с размещенными виртуальными машинами.

Что происходит:

1) Реализация атак типа «переполнение буфера», SQL-injection и пр. с использованием системных и прикладных уязвимостей;

2) Удаленное проникновение в сетевой сегмент с виртуальными машинами и реализация действий из п.1.

Последствия:

1) Нарушение работы виртуальной машины и, соответственно, нарушение доступности обрабатываемых на ней ПДн;

2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины;

3) Утечка ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины (свойство конфиденциальности).

Технические меры:

1) Использование межсетевых экранов и средств предотвращения вторжений для контроля сетевого трафика между разными сетевыми сегментами;

2) Использование средств анализа защищенности виртуальных машин.

Организационные меры:

1) Регламентирование работ по анализу защищенности виртуальных машин;

2) Регламентирование процедур эксплуатации межсетевых экранов и средств предотвращения вторжений.

Вирусное заражение виртуальных машин

Потенциальный нарушитель:

Все сотрудники

Что происходит:

Использование зараженных сменных носителей, получение вирусов средствами электронной почты, через Интернет.

Последствия:

1) Нарушение работы виртуальной и, соответственно, нарушение доступности обрабатываемых на ней ПДн;

2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины;

3) Утечка ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины.

Технические меры:

Использование антивирусного ПО в виртуальной среде и на уровне сетевого периметра организации (почта, интернет).

Организационные меры:

1) Регламентирование процедур работы со съемными носителями, электронной почтой, сетью Интернет;

2) Регламентирование процедур обслуживания антивирусного ПО.

Угрозы сети хранения данных[1] с размещаемыми образами виртуальных машин

Кража разделов системы хранения с образами виртуальных машин и данными

Потенциальный нарушитель:

Администратор сети хранения.

Что происходит:

Несанкционированное копирование разделов системы хранения штатными средствами на съемные устройства хранения.

Последствия:

Утечка ПДн, обрабатываемых в рамках виртуальных машин.

Технические меры:

1) Использование средств контроля доступа к периферийным устройствам на АРМ администраторов;

2) Использование средств протоколирования действий администраторов системы хранения.

Организационные меры:

1) Регламентирование процедур предоставления доступа к управлению системой хранения;

2) Регламентирование процедур эксплуатации средств разграничения доступа, средств контроля доступа к периферийным устройствам и средств мониторинга.

Кража носителей данных сети хранения

Потенциальный нарушитель:

1) Администратор сети хранения;

2) Любой сотрудник, получивший физический доступ к сети хранения.

Что происходит:

Физическая кража носителей.

Последствия:

Нарушение работы виртуальных машин и уничтожение/утечка ПДн, размещенных на украденных носителях.

Технические меры:

1) Использование механизмов контроля доступа в помещения с размещенными компонентами сети хранения;

2) Использование систем резервного копирования и восстановления данных на носителях данных.

Организационные меры:

1) Регламентирование доступа в помещения с размещаемыми компонентами сети хранения;

2) Регламентирование процедур по резервному копированию и восстановлению данных.

Физическое уничтожение носителей данных сети хранения

Потенциальный нарушитель:

1) Администратор сети хранения;

2) Любой сотрудник, получивший физический доступ к сети хранения.

Что происходит:

Физическое разрушение носителей.

Последствия:

Нарушение работы виртуальных машин и уничтожение ПДн, размещенных на уничтоженных носителях.

Технические меры:

1) Использование механизмов отказоустойчивости при построении сети хранения;

2) Использование механизмов контроля доступа в помещения с размещенными компонентами сети хранения;

3) Использование систем резервного копирования и восстановления данных на носителях данных.

Органиазционные меры:

1) Регламентирование доступа в помещения с размещаемыми компонентами сети хранения;

2) Регламентирование процедур по резервному копированию и восстановлению данных.

Получение несанкционированного доступа к АРМ администратора сети хранения

Потенциальный нарушитель:

Любой сотрудник, получивший локальный или удаленный доступ к АРМ администратора сети хранения.

Что происходит:

1) Уничтожение, искажение или несанкционированное копирование разделов системы хранения штатными средствами;

2) Нарушение работоспособности компонент системы хранения.

Последствия:

1) Уничтожение, искажение или утечка ПДн, обрабатываемых в рамках виртуальных машин;

2) Нарушение доступности ПДн, размещенных в сети хранения данных.

Технические меры:

1) Использование средств защиты от НСД на уровне АРМ администраторов сети хранения;

2) Использование средств резервного копирования и восстановления данных.

Организационные меры:

1) Регламентирование доступа в помещения с размещаемыми АРМ администраторов;

2) Регламентирование процедур резервного копирования и восстановления данных.

Получение несанкционированного доступа (удаленного) к управляющим интерфейсам компонент сети хранения

Потенциальный нарушитель:

1) Любой сотрудник, получивший доступ к сегменту сети с управляющими интерфейсами компонент сети хранения;

2) Внешний злоумышленник, получивший доступ к сетевому сегменту с размещенными компонентами сети хранения данных.

Что происходит:

1) Уничтожение, искажение или несанкционированное копирование разделов системы хранения штатными средствами;

2) Нарушение работоспособности компонент системы хранения.

Последствия:

1) Уничтожение, искажение или утечка ПДн, обрабатываемых в рамках виртуальных машин;

2) Нарушение доступности ПДн, размещенных в сети хранения данных;

Технические меры:

1) Выделение специального сегмента для обеспечения доступа к управляющим интерфейсам компонент сети хранения;

2) Использование средств межсетевого экранирования для отделения сегмента управления сетью хранения от остальных сетевых сегментов и использование средств обнаружения вторжений;

3) Использование средств резервного копирования и восстановления данных.

Организационные меры:

1) Регламентирование процедур по настройке и эксплуатации средств межсетевого экранирования;

2) Регламентирование процедур резервного копирования и восстановления данных.

Получение несанкционированного доступа с виртуальных машин, где обработка ПДн не разрешена, к разделам системы хранения с размещенными ПДн

Потенциальный нарушитель:

Сотрудник, являющийся пользователем виртуальной среды, работающий с виртуальной машиной, не предназначенной для обработки ПДн.

Что происходит:

1) Несанкционированное подключение разделов системы хранения (LUN), содержащих ПДн, к аппаратной платформе c виртуальными машинами, не имеющими права обрабатывать ПДн.

2) Проведение на уровне сети хранения данных атак типа «спуфинг» и «человек посередине».

Последствия:

Утечка, искажение или уничтожение ПДн в рамках перехваченных сессий.

Технические меры:

1) Организация защиты сети хранения данных штатными сертифицированными[2] средствами компонент системы хранения, в частности, сегментация сети хранения данных (формирование отдельных зон для хранения информации разного уровня конфиденциальности);

2) Размещение информации разного уровня конфиденциальности в рамках отдельных сетей хранения.

Организационные меры:

Регламентирование процедур создания и администрирования сети хранения данных.

Примечания:

[1] Подразумевается, что сеть хранения данных реализована на основе SAN.

[2] В настоящий момент нет прецедентов сертификации во ФСТЭК компонент сети хранения данных, реализующих функции защиты.

Мы используем эту таблицу при разработке конкретных моделей угроз для информационных систем персональных данных, развернутых в виртуальной среде и организации мер защиты. Стоит как минимум пробежаться по чеклисту и проверить все пункты: «утечка» даже в одном из них может означать серьёзную угрозу безопасности системы в целом.

Источник Источник http://www.ixbt.com/cm/virtualization-security.shtml

Источник http://habr.com/ru/company/croc/blog/140044/